Đây là bài viết Phần 2 nằm trong series: pfSense Lab

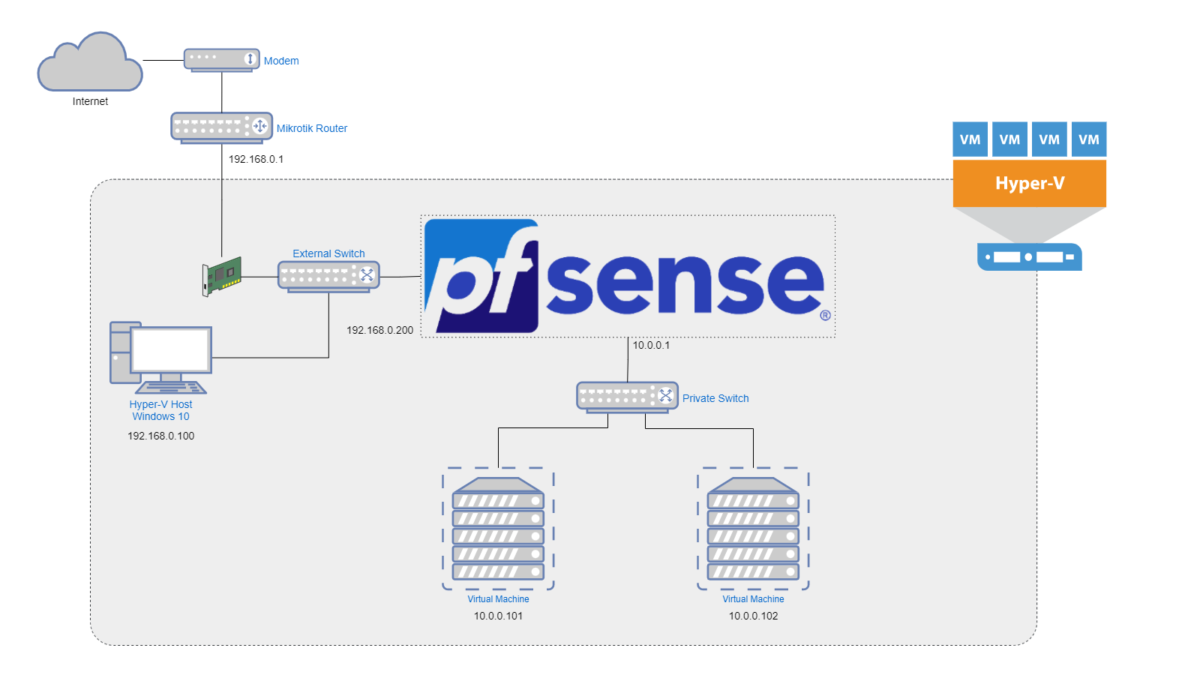

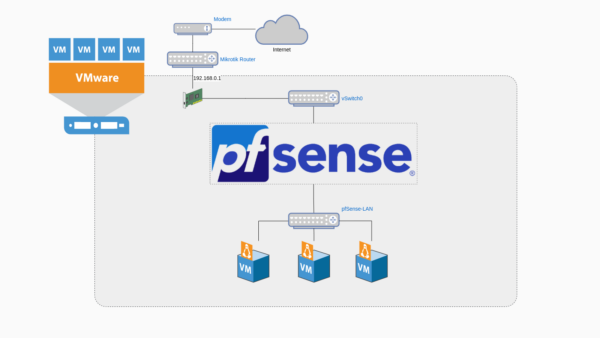

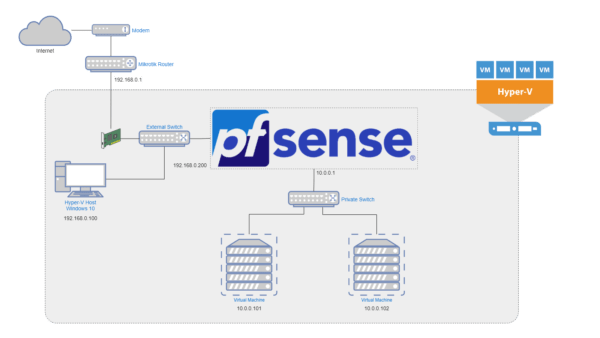

Trong [Phần 1] mình đã tạo sẵn máy ảo mới trên Hyper-V và tuỳ chỉnh thông số cần thiết để chuẩn bị cho việc cài đặt pfSense. Bài viết [Phần 2] này sẽ hướng dẫn chi tiết cách cài đặt pfSense phiên bản 2.5.x lên máy ảo Hyper-V

Mục Lục

I. Cài đặt pfSense

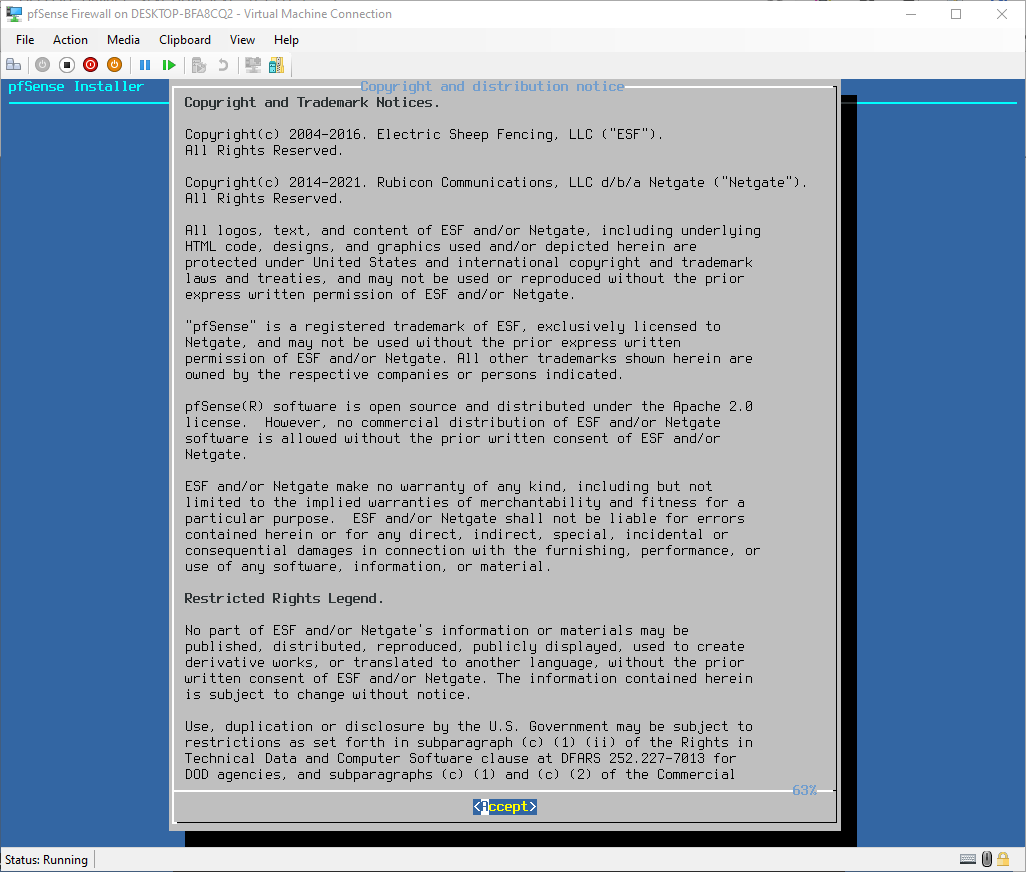

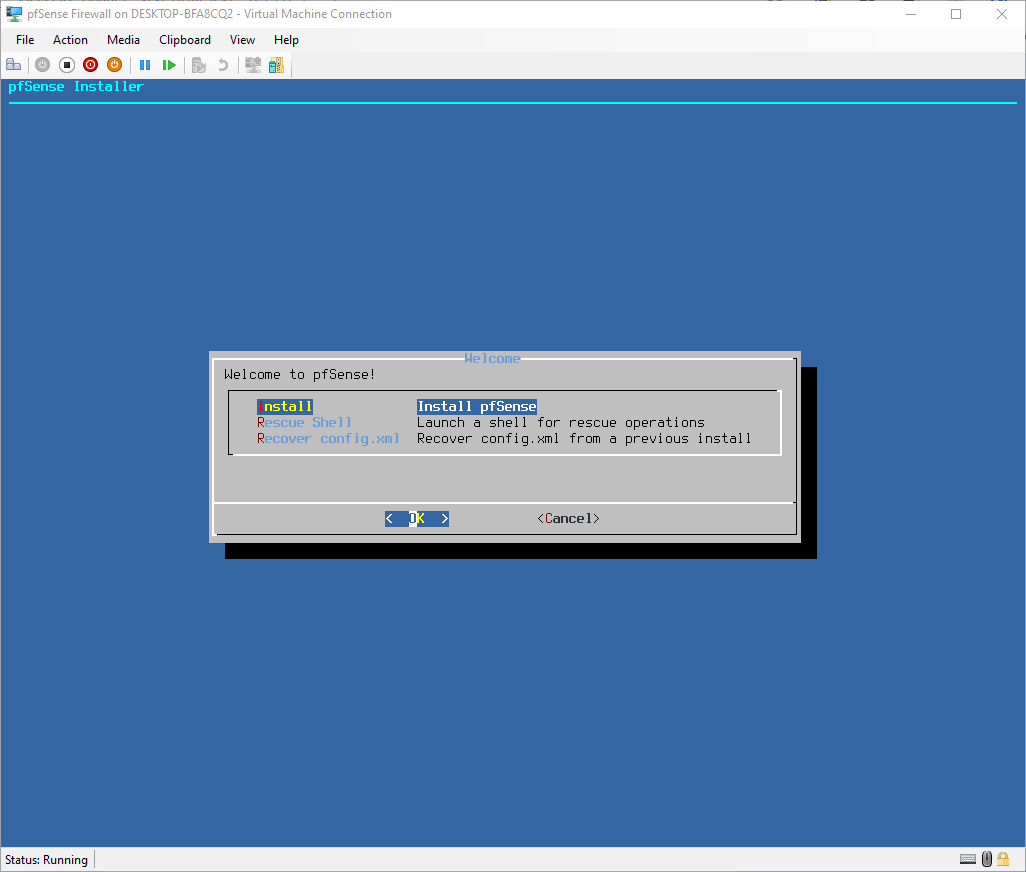

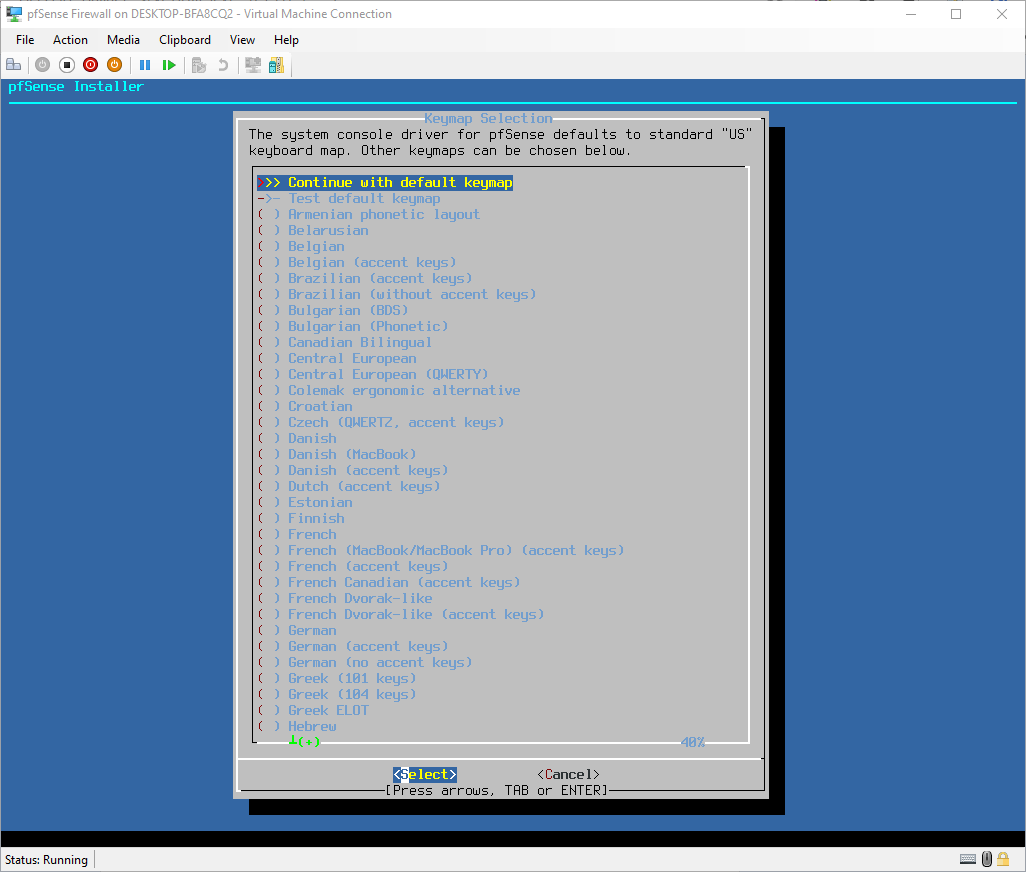

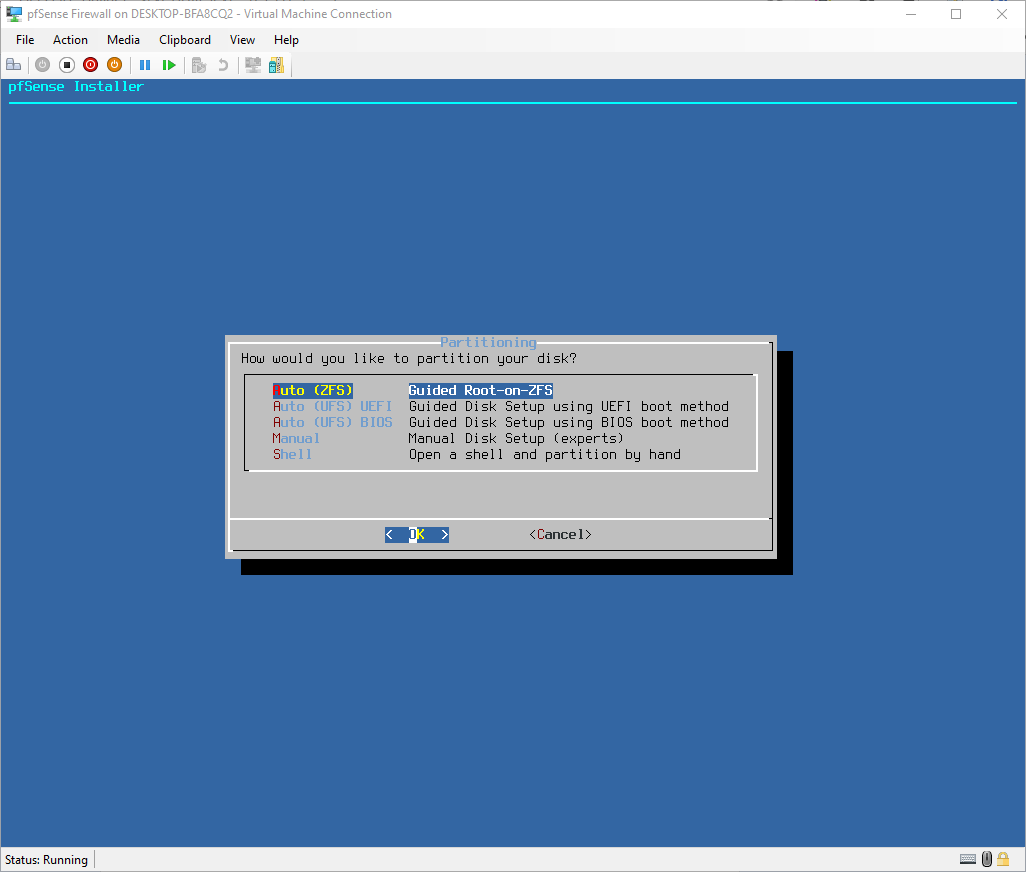

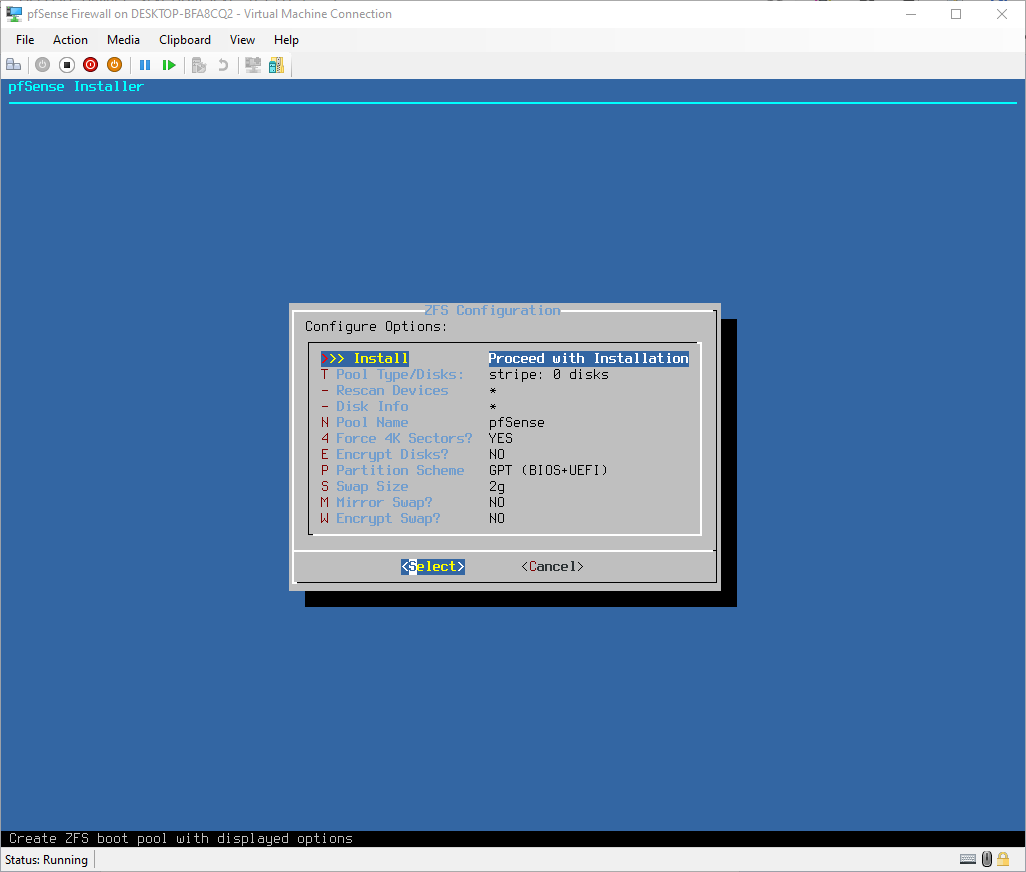

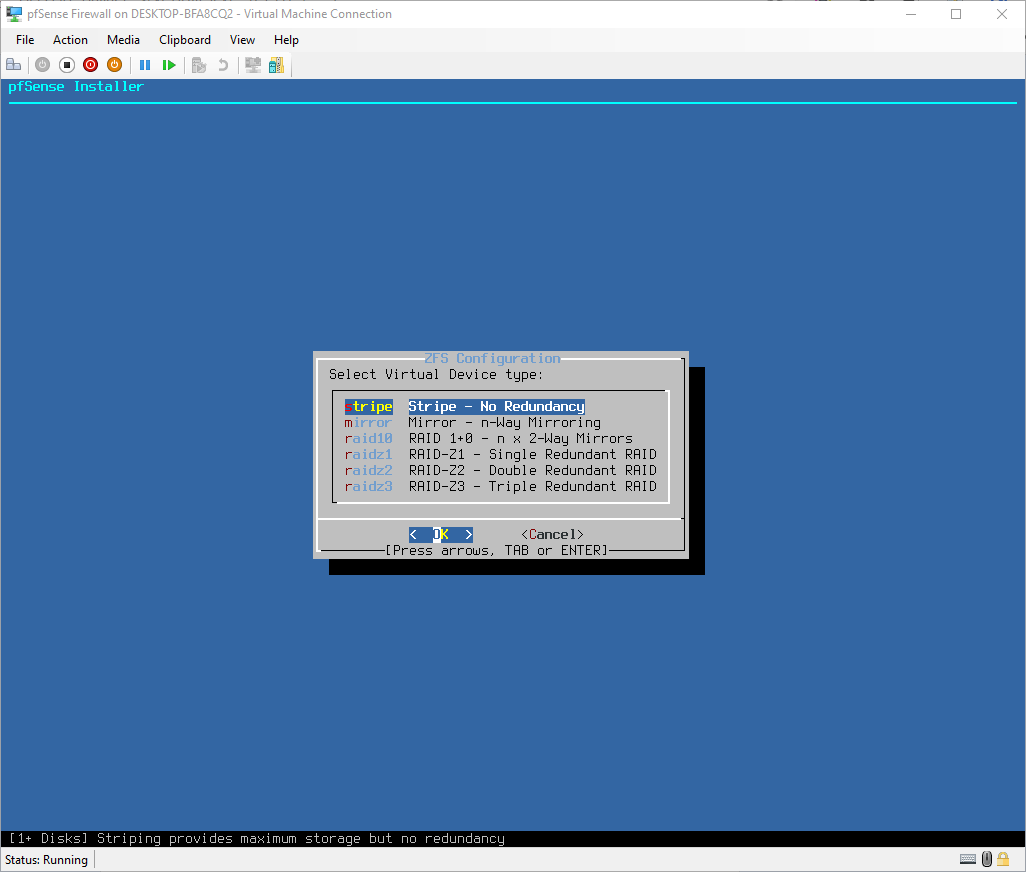

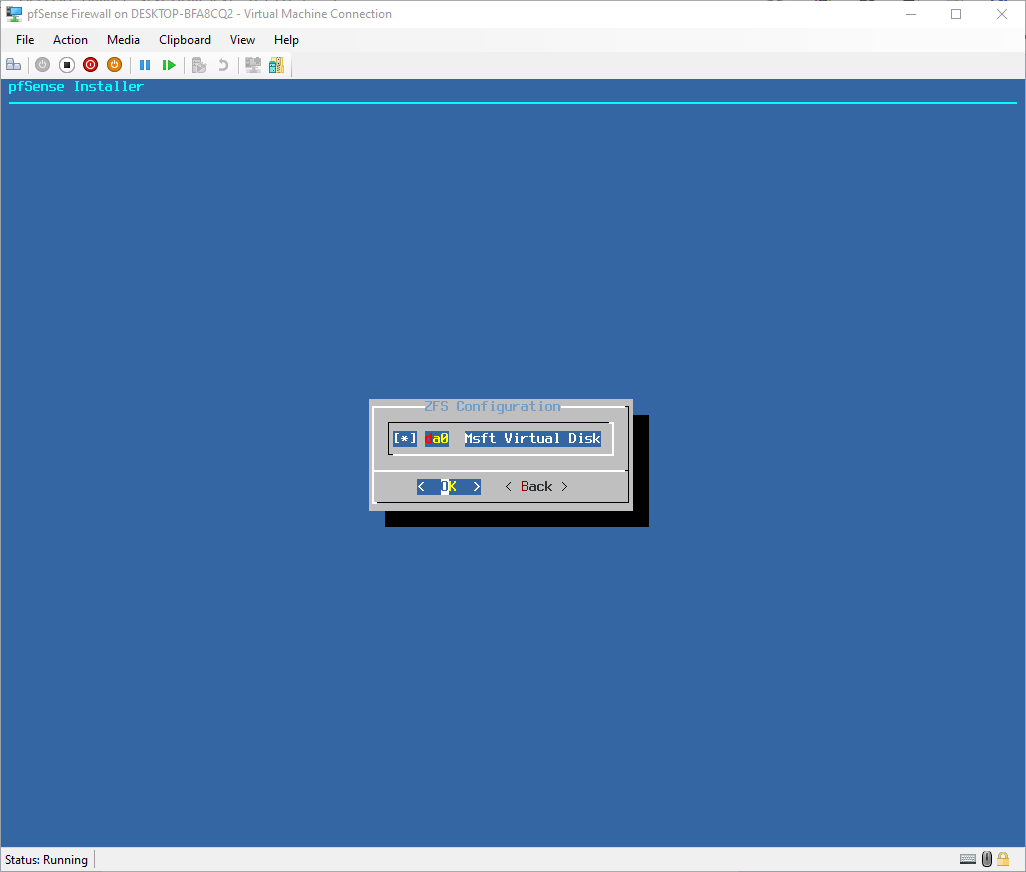

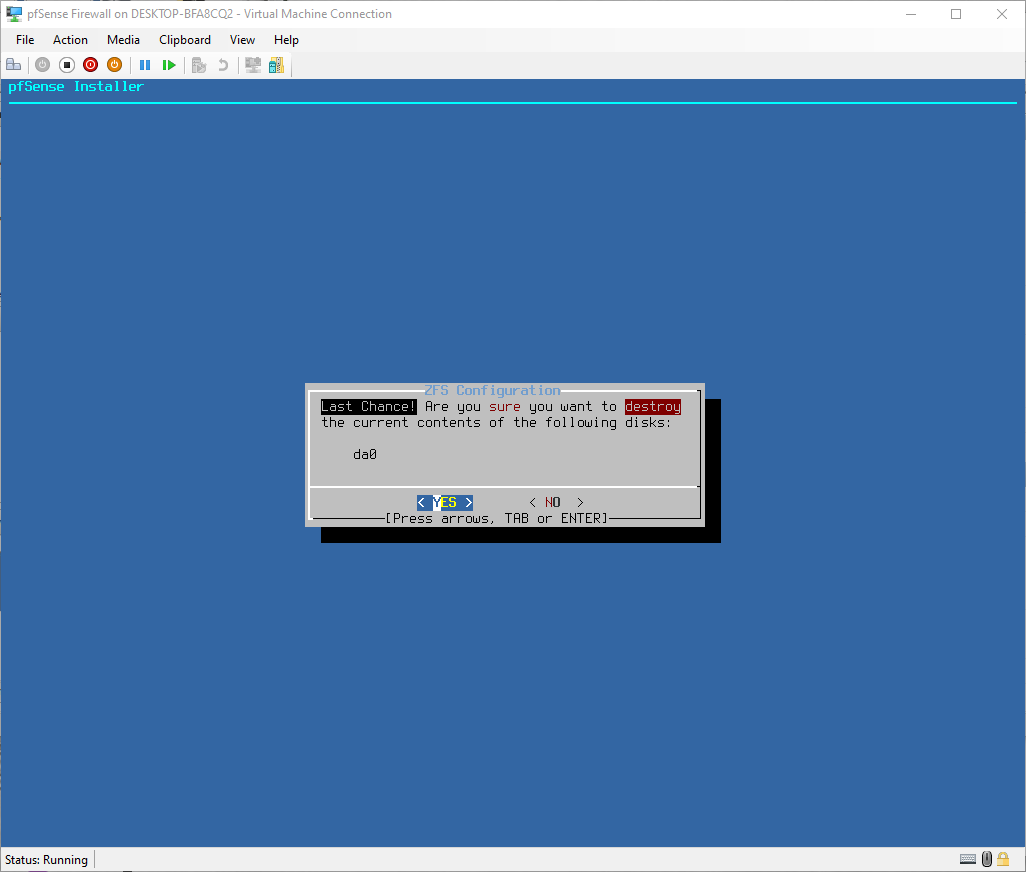

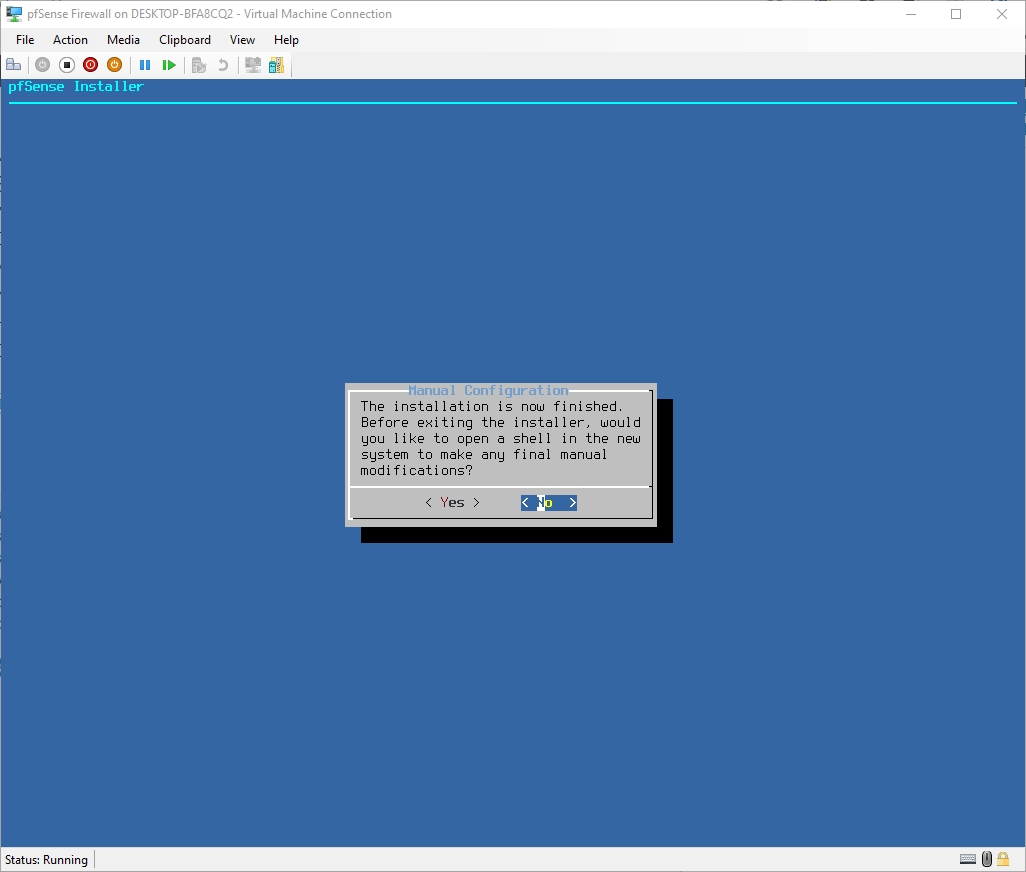

Khởi động máy ảo từ giao diện Hyper-V Manager. Đợi vài giây cho máy ảo khởi động từ ổ quang ảo và làm theo hướng dẫn dưới đây để cài đặt pfSense lên máy ảo.

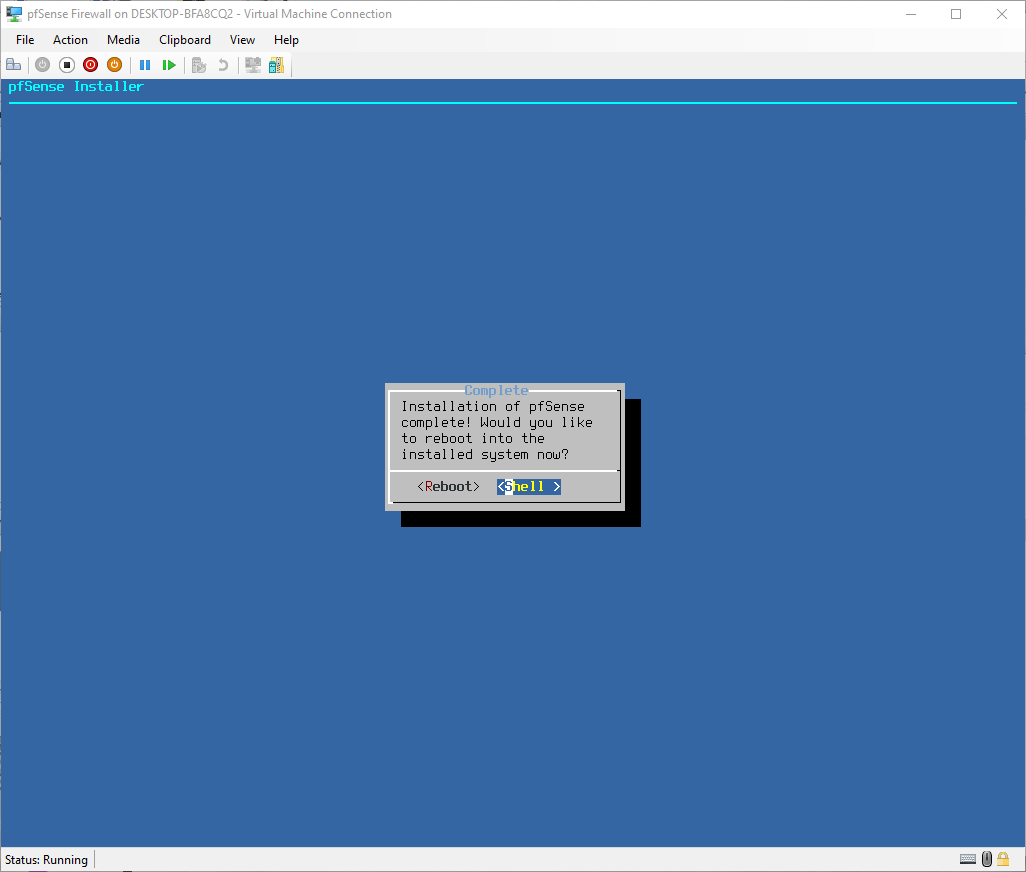

Việc cài đặt diễn ra nhanh chóng, chỉ khoảng 1-2 phút.

Sau khi cài đặt xong, bạn không chọn Reboot, mà chọn Shell để thoát ra giao diện dòng lệnh. Gõ lệnh poweroff bấm Enter để tắt máy ảo.

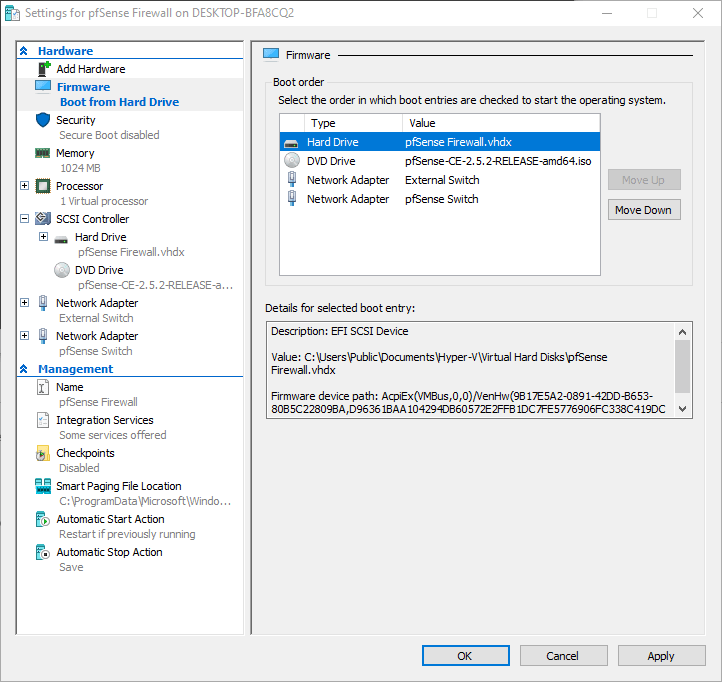

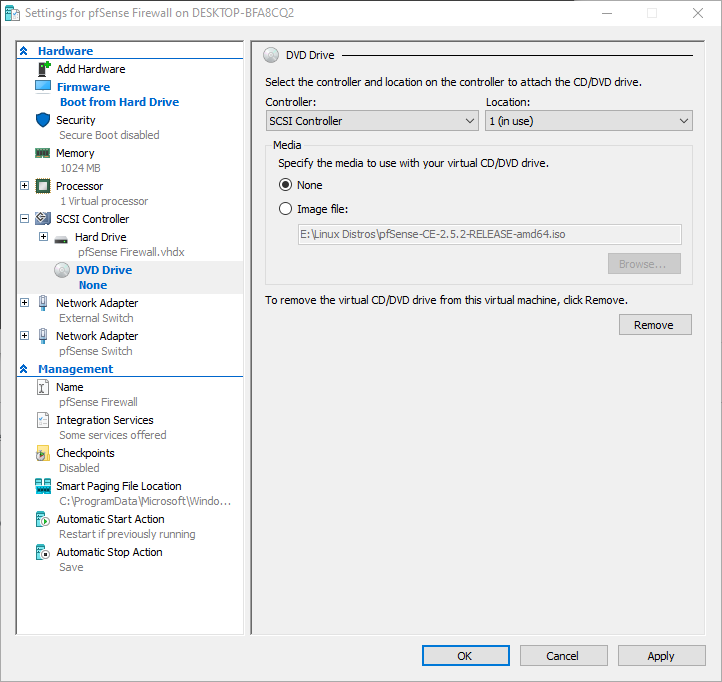

Tiếp theo truy cập lại vào Settings của máy ảo để cho Boot từ Hard Drive và tắt ổ quang ảo. Nếu bạn bỏ qua 2 thao tác này, máy ảo sẽ khởi động lại và tiếp tục Boot từ ổ DVD ảo và yêu cầu cài đặt lại.

Bấm OK để lưu lại.

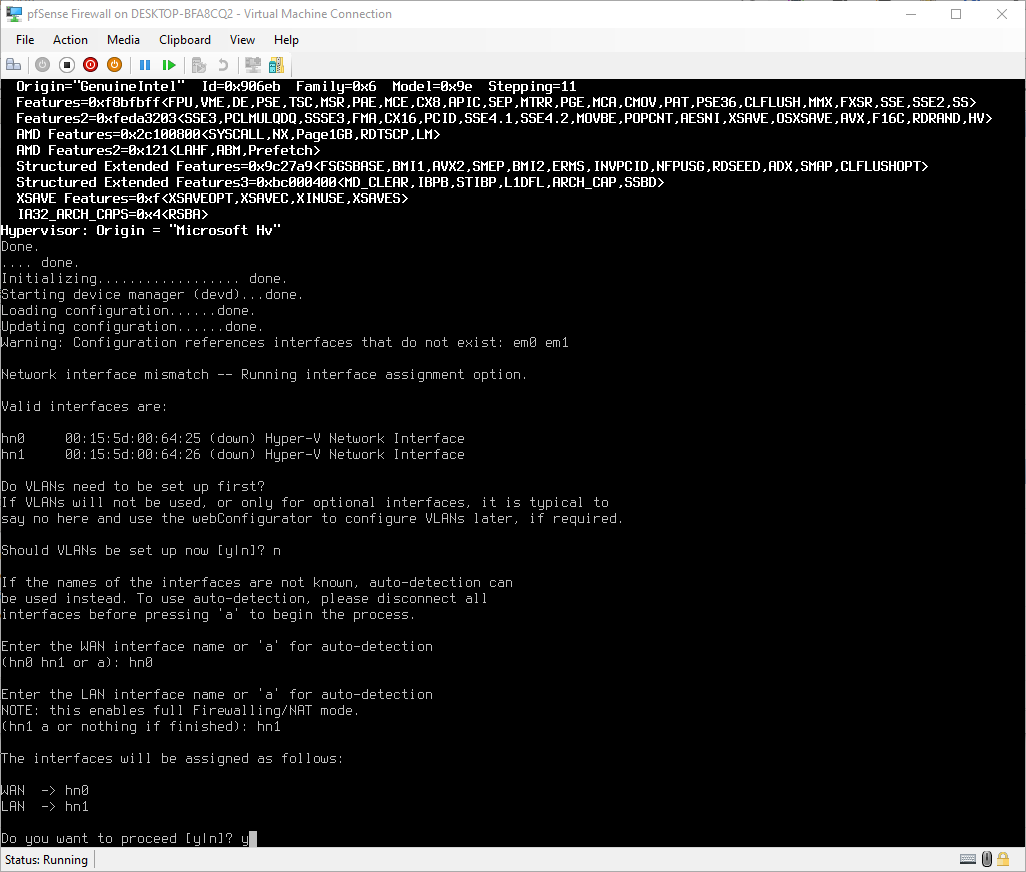

II. Cấu hình cổng mạng

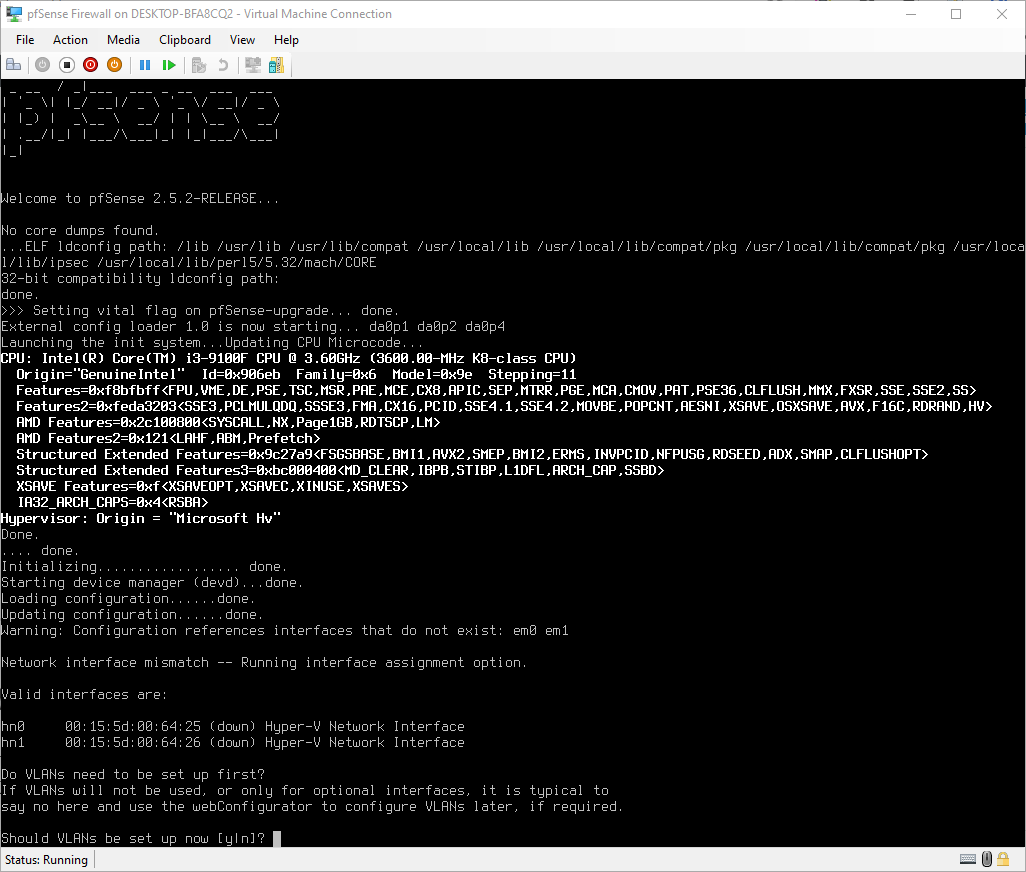

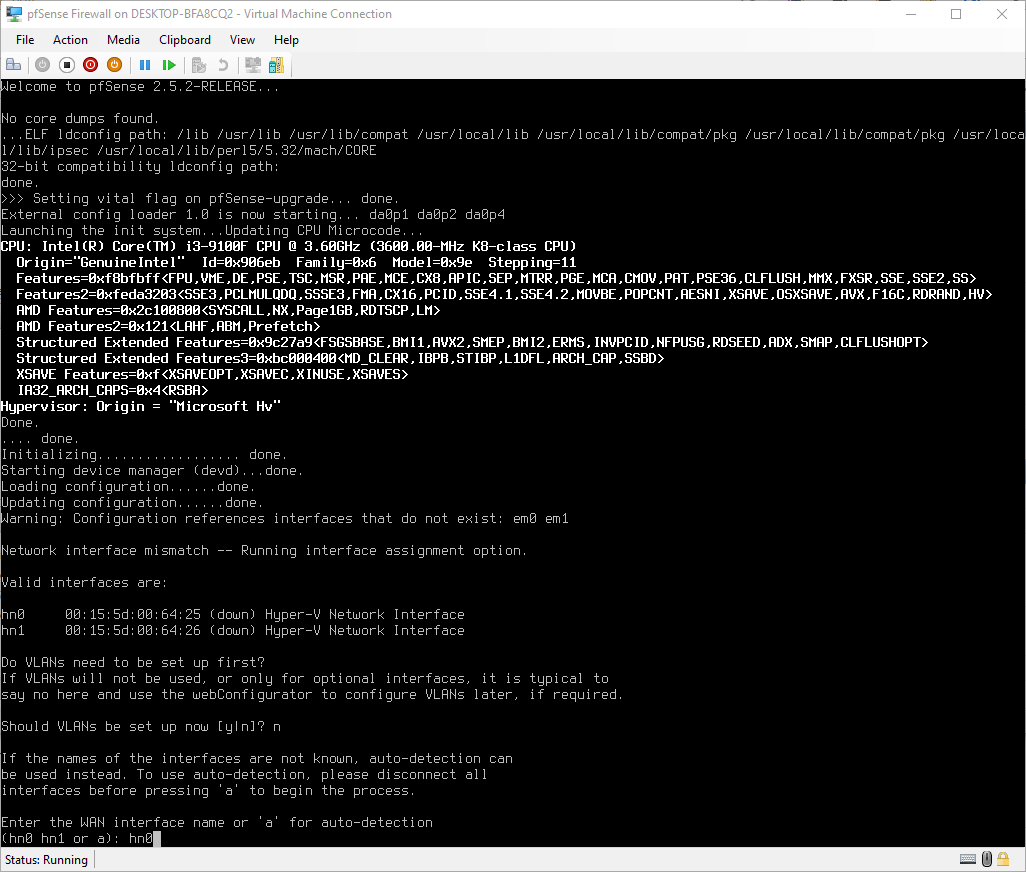

Ở lần khởi động đầu tiên sau khi cài đặt, pfSense sẽ yêu cầu thiết lập cổng mạng WAN và LAN.

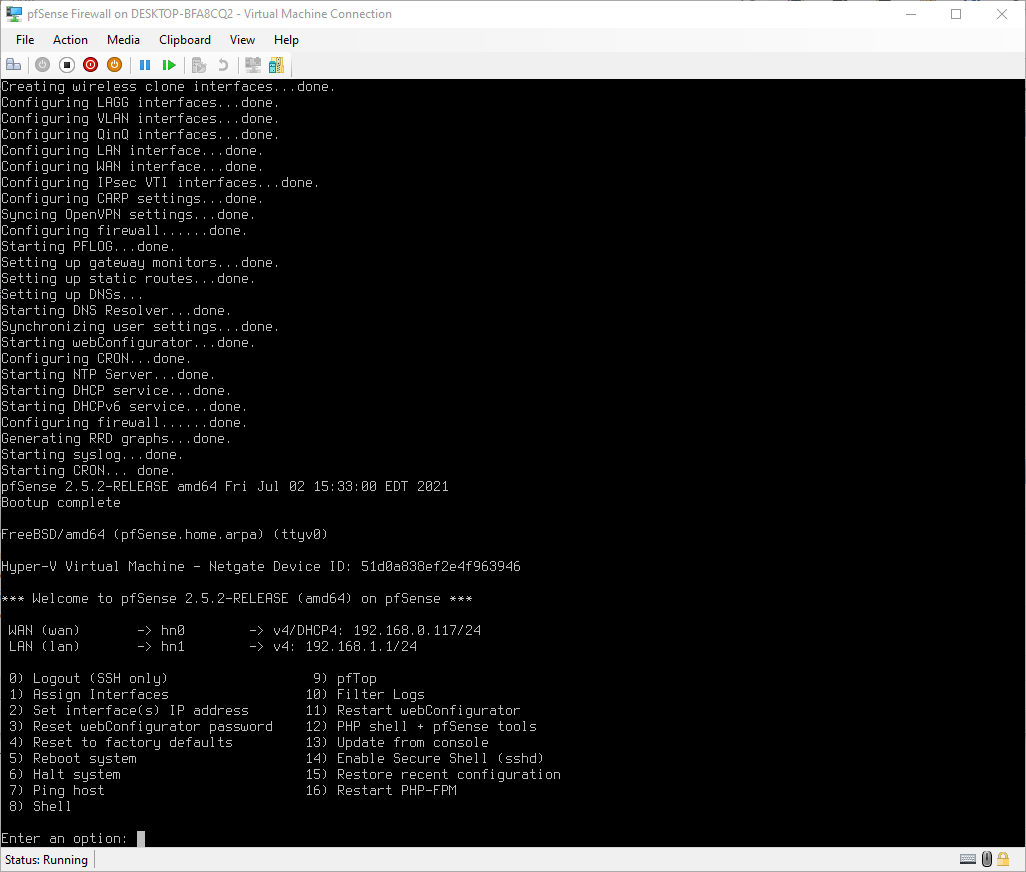

Sau khi thiết lập cổng mạng, pfSense sẽ tiến hành cài đặt các dịch vụ cho hệ thống.

Cổng WAN (hn0) của pfSense kết nối vào External Switch nên được cấp DHCP IP từ Router Mikrotik: 192.168.0.117. Mình sẽ đổi thành IP tĩnh 192.168.0.200 sau.

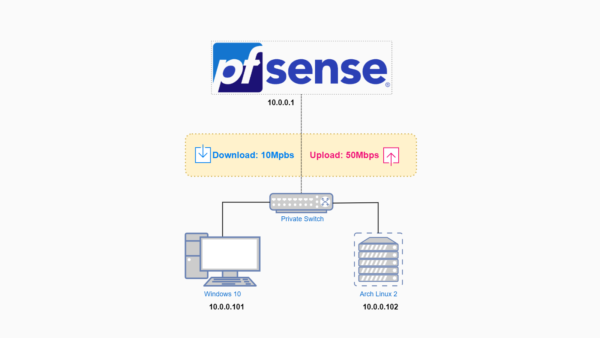

Cổng LAN (hn0) được tự động cấp IP 192.168.1.1 đóng vài trò làm Gateway cho hệ thống mạng nội bộ được quản lý thông qua Private Switch. Mình sẽ đổi LAN IP thành 10.0.0.1 sau.

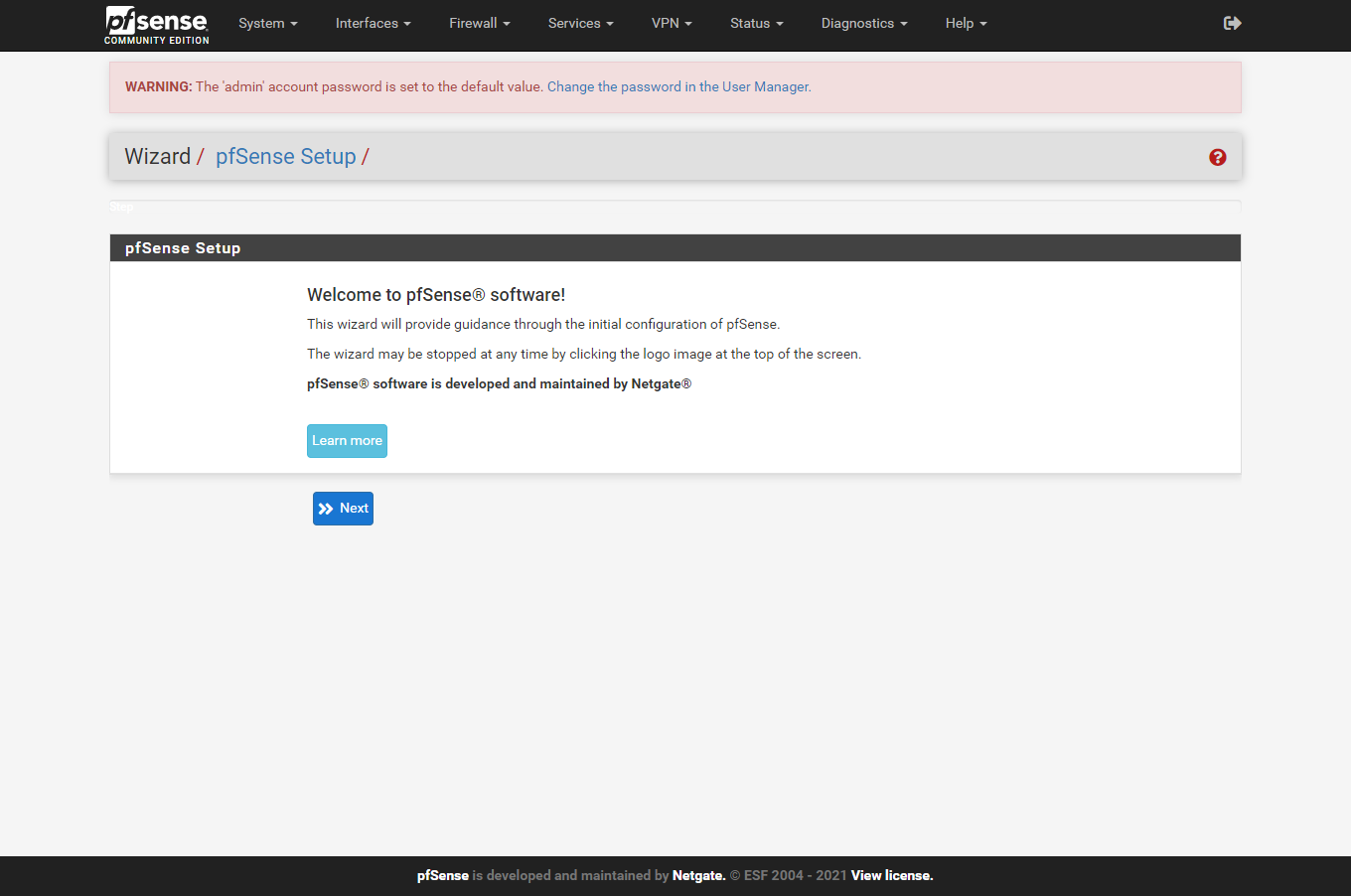

III. Truy cập Web UI

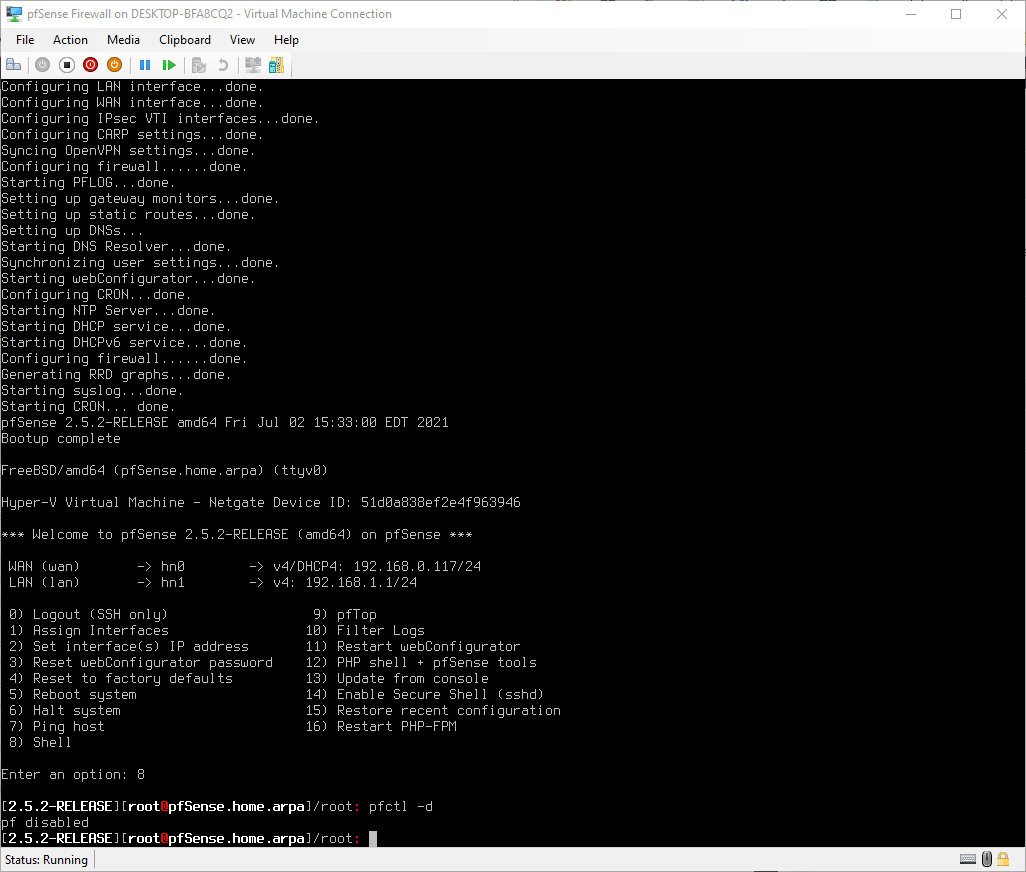

Thiết lập mặc định của pfSense chỉ cho truy cập vào trang quản trị Web UI từ mạng LAN nội bộ. Do đó mình chưa thể truy cập vào địa chỉ 192.168.0.117.

Để có thể truy cập Web UI từ hệ điều hành Host (nằm trên mạng WAN), cần phải tắt dịch vụ quản lý gói tin (packet filter) bằng lệnh sau.

pfctl -dCode language: Nginx (nginx)

pfctl -d để tắt packet filterLệnh pfctl -d chỉ tạm thời tắt packet filter ở phiên làm việc hiện tại. Khi khởi động lại pfSense, packet filter sẽ tự động kích hoạt trở lại và ngăn truy cập từ WAN.

Do đó, sau khi đã vào được Web UI, chúng ta sẽ thiết lập Firewall rule để cho phép truy cập pfSense từ WAN để khỏi gõ lệnh pfctl -d trong Shell nữa.

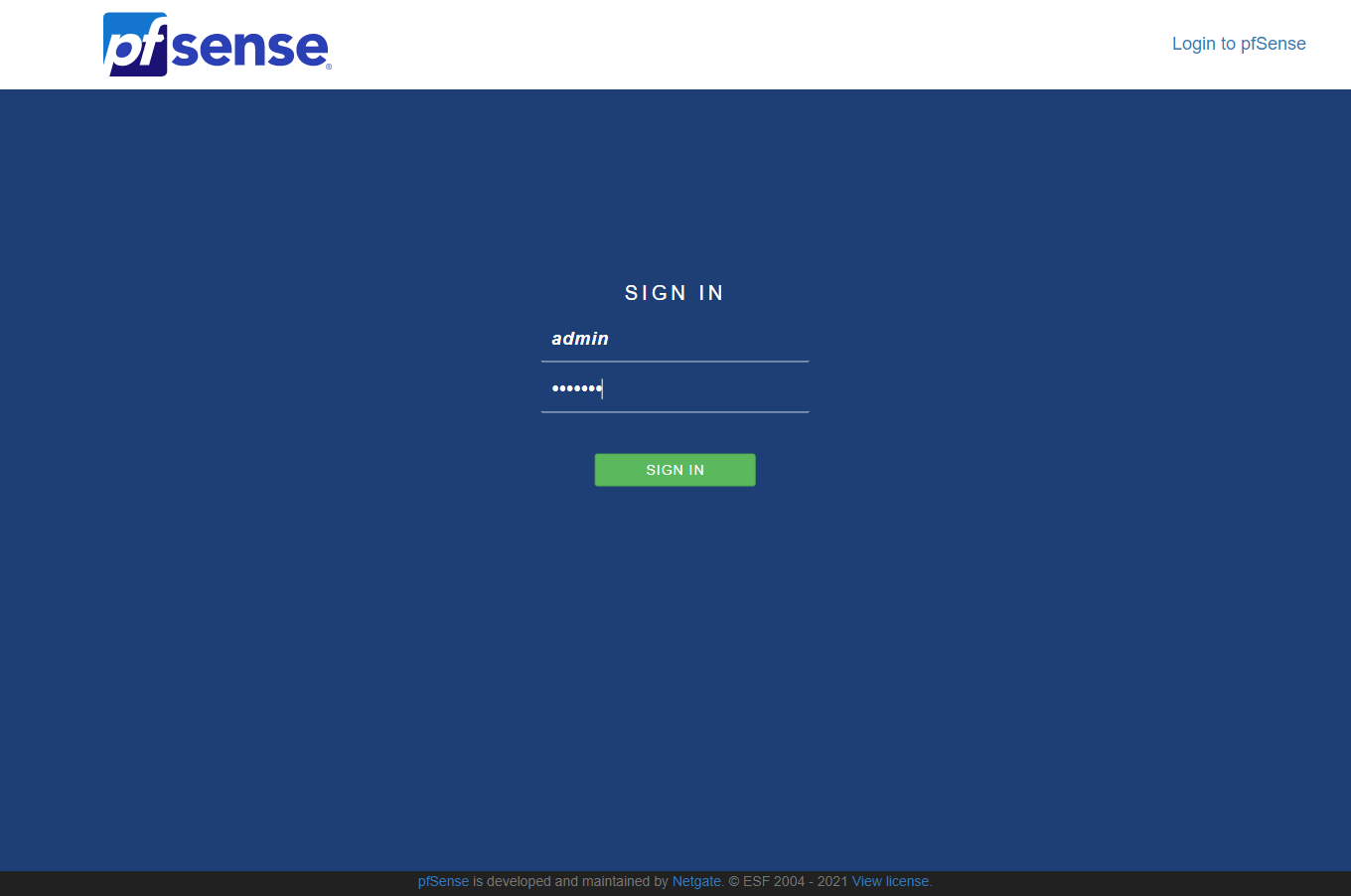

192.168.0.117Tên đăng nhập và mật khẩu mặc định của pfSense:

- Tên đăng nhập: admin

- Mật khẩu: pfsense

Bài viết Phần 2 trong series pfSense Lab xin kết thúc tại đây. Mình vừa mới hướng dẫn bạn cách cài đặt pfSense lên máy ảo Hyper-V.

Trong bài viết Phần 3, mình sẽ hướng dẫn cách cấu hình căn bản pfSense: cấu hình IP cho card mạng, cấu hình DHCP Server, tạo Firewall rule cho phép truy cập từ WAN,…

Bạn đang xem loạt bài viết: pfSense Lab

- Phần ?: pfSense Lab – [Phần 4] Quản lý tài khoản, cấu hình SSH Server, DHCP Server

- Phần 1: pfSense Lab – [Phần 1] Thiết lập mạng ảo với pfSense và Hyper-V

- Phần 2: pfSense Lab – [Phần 2] Cài đặt pfSense 2.5.x lên máy ảo Hyper-V

- Phần 3: pfSense Lab – [Phần 3] Cấu hình căn bản cho pfSense

- Phần 5: pfSense Lab – [Phần 5] Cấu hình VLAN cho pfSense

- Phần 6: pfSense Lab – [Phần 6] Cấu hình Dynamic DNS

- Phần 7: pfSense Lab – [Phần 7] Thiết lập Captive Portal trên pfSense

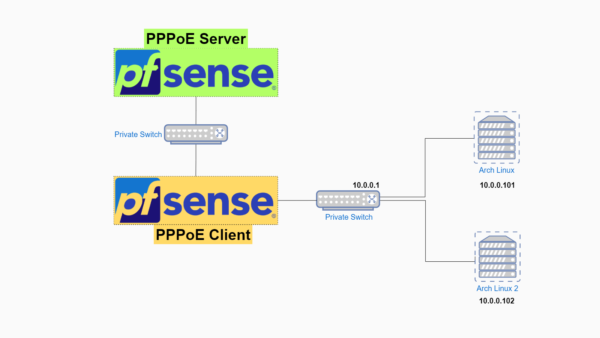

- Phần 8: pfSense Lab – [Phần 8] Cấu hình PPPoE Server, PPPoE Client

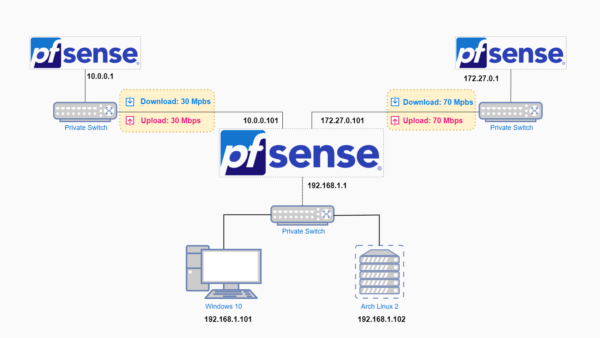

- Phần 9: pfSense Lab – [Phần 9] Cấu hình giới hạn băng thông mạng LAN

- Phần 10: pfSense Lab – [Phần 10] Cấu hình Dual-Wan Load Balancing (cân bằng tải) & Failover (chế độ dự phòng)

- Phần 11: pfSense Lab – [Phần 11] Cấu hình WireGuard VPN và định tuyến tự động